审计日志

在当今充满活力的世界中,管理数据和变更带来的影响至关重要。为了满足充足的数据管理需求,我们现在在 Gitea 企业版中引入了审计日志功能。此全面功能强调提供 Gitea 实例中发生的活动深入历史记录。我们的最新功能捕获了各种事件,例如登录/退出、克隆存储库(包括通过 SSH、HTTP)、下载源代码、下载软件包等等。

为什么需要审计日志功能?

Gitea 企业版的审计日志功能提供了一个全面的日志解决方案,允许系统管理员跟踪各种活动和更改。它确保了改进的数据安全、合规性、问责制和可追溯性。

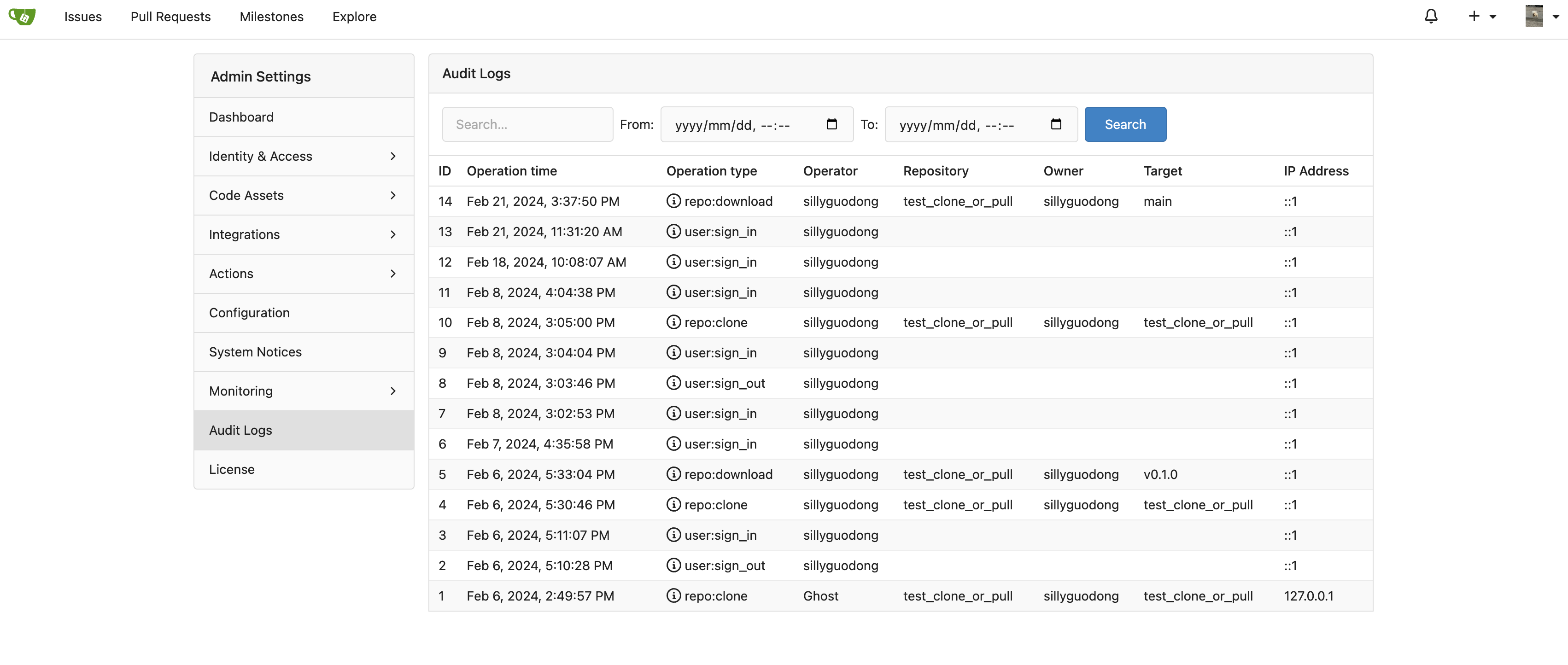

审计日志的用户界面

审计日志功能提供了一个井井有条的界面,您可以在其中轻松访问所有日志。

让我们来谈谈这些记录的内容和组织。

- 操作时间:此列显示活动发生的准确日期和时间。记录的详细信息可以帮助跟踪操作顺序,并有助于在特定时间范围内查明活动。

- 操作类型:在这里您可以找到不同活动的标签,例如,“用户:登录”,“用户:退出”,“仓库:克隆”等。此列有助于识别执行的任务类型。

- 操作者:此列记录执行操作的个人的 Gitea 用户名。这有助于追溯任何未经授权的更改并进行问责。

- 仓库:仓库列指示与操作相关的特定仓库。这在识别与执行的操作相关的源/对象时特别有用。

- 所有者:所有者列不一定表示所讨论仓库的所有者;它指的是拥有参与操作的对象的实体。根据操作类型,所有者可能会有所不同。在“下载软件包”等操作中,软件包不一定明确属于任何仓库,但拥有独立的所有者,此字段将捕获该所有者的详细信息。

- 目标:具体来说,这表示操作所针对的特定对象或个人。例如,在文件下载情况下,目标将是文件名。

- IP 地址*:还记录了执行操作的 IP 地址。这可以提供额外的安全措施,因为它允许跟踪操作执行的地理位置。

审计日志中记录了哪些操作?

- 登录/退出:此操作记录用户在其 Gitea 帐户中进行身份验证或注销的实例。它提供了活动的日期和时间、参与操作的用户以及 IP 地址。这维护了问责制,并有助于保护围绕用户访问的事件。

- Git 克隆/拉取(HTTP 和 SSH):这包括记录用户克隆(在本地计算机上创建存储库的副本)或拉取(从远程存储库获取最新更新)的实例,包括 HTTP 和 SSH。审计日志捕获使用的方法(HTTP 或内置 SSH 服务器)、IP 地址、涉及的存储库,当然还有操作者和操作时间。这使得能够跟踪和管理代码库访问。

- 下载存储库的源代码:在从存储库下载源代码的事件中,审计日志条目表示执行操作的用户、目标存储库、操作时间以及执行操作的 IP 地址。这提供了有关源代码分发情况的见解。

- 下载软件包:这会记录下载软件包的实例。审计日志记录软件包的所有者、下载软件包的操作者、操作时间以及启动下载的 IP。此操作有助于监控和管理 Gitea 实例中存在的资源的分发。

总结

新的审计日志功能为 Gitea 企业版带来了增强的安全性和操作透明度。通过提供关于谁在 Gitea 环境中做了什么以及何时做的详尽报告,它有助于防止未经授权的操作并确保符合必要的数据保护法规。